EL troyano “BAYROB” regresa con una campaña centrada en Latinoamérica y España

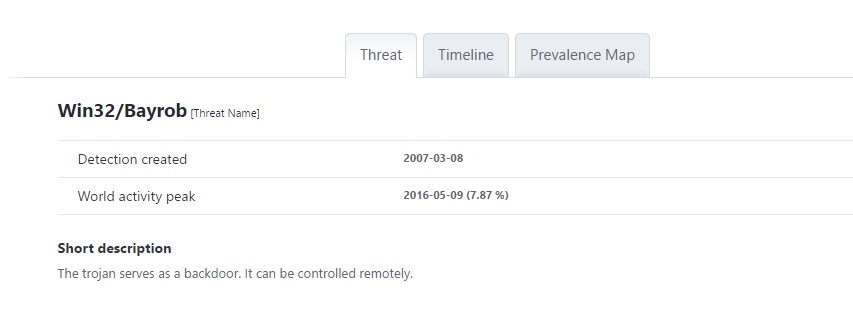

Bayrob es un troyano que opera como un backdoor que puede ser controlado remotamente sin que el usuario se entere. Según los datos recabados por ESET, más del 9% del malware detectado en Australia en enero del 2016 se correspondía con Bayrob.

Las estadísticas muestran que los países más afectados en esta nueva oleada son España y países Latinoamericanos.

Tras el análisis del código empleado por el troyano, podemos ver que los creadores del malware han empleado código de otras variantes anteriores, reutilizando viejas técnicas e incluso ficheros maliciosos con meses de antigüedad, algo que limita las opciones de infectar el sistema si se dispone de un antivirus correctamente actualizado y las actualizaciones del sistema al día.

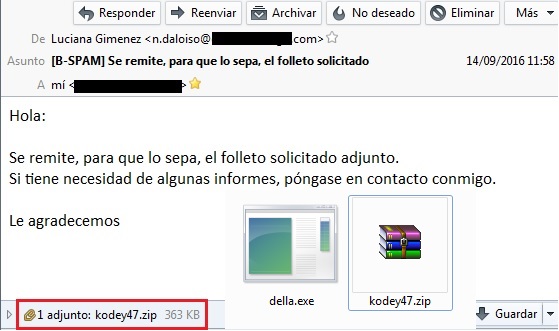

Así pues, como vemos en otras variantes de malware, nos encontramos con nuevas oleadas de correos que intentan engañar a los usuarios para que abran el fichero adjunto comprimido que es donde se encuentra el propio archivo infectado que propagará la amenaza en el equipo donde se ejecuta.

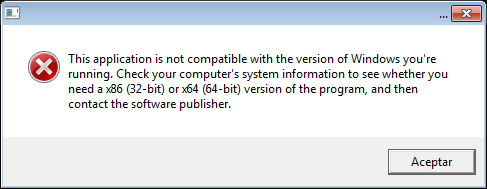

Si el usuario ejecuta el fichero malicioso, se le mostrará un mensaje de alerta indicando que esta aplicación no es compatible con la versión de Windows que se está empleando. Este aviso no busca otra cosa que distraer al usuario y hacerlo creer que el fichero que acaba de ejecutar estaba corrupto, cuando en realidad se está ejecutando en segundo plano y realizando todas las actividades para lo que fue programado.

La principal finalidad de este malware es abrir una puerta trasera o backdoor en el sistema de la víctima para que el atacante pueda conectarse a él cuando desee y controlarlo o robar información confidencial.

Entre la información que este troyano está programado para robar encontramos:

- Versión del sistema operativo

- Nombre del equipo

- Dirección IP del equipo

- Información sobre el sistema operativo y la configuración del sistema

- Dirección MAC

- Lista de servicios activos

Una vez obtenida esta información, se prepara la segunda fase del ataque, donde los delincuentes pueden acceder a información confidencias como contraseñas de páginas web, números y códigos de seguridad de tarjetas de crédito, acceso a servicios online o a web de compra de videojuegos.

En la segunda fase del ataque, el troyano Bayrob es capaz de comunicarse con un equipo remoto controlado por los atacantes usando el protocolo HTTP y realizar las siguientes operaciones:

- Descargar archivos maliciosos desde un equipo remoto (Ransomware que encripta la documentación del ordenador)

- Lanzar archivos ejecutables

- Enviar la lista de procesos activos a un equipo remoto

- Enviar la información recopilada

- Actualizarse a una nueva versión

Una vez recopilada toda la información necesaria se envía a servidores enmascarados en ubicaciones de Arabia Saudí, incluso se han encontrado IP´s de equipos rumanos.

En España podemos observar cómo esta nueva campaña se empezó a propagar alrededor del pasado 6 de septiembre y así ha continuado desde entonces, llegando a obtener tasas de detección cercanas al 50 % del total de amenazas detectadas.

Puedes contactar con nosotros mediante este formulario o en el 988 25 40 23 o en info@semsin.es